A informação pode ser um ativo de extremo valor e a segurança da mesma é algo que as empresas almejam.

Segurança da informação utiliza controles físicos, tecnológicos e humanos personalizados, que proporcionem a redução e administração dos riscos, conduzindo a empresa a atingir o nível de segurança apropriado ao seu negócio, de acordo com Manoel (2014). A segurança abrange diversas áreas e cada uma delas com seus próprios riscos, controles aplicáveis e soluções de segurança que podem minimizar o nível de exposição ao qual a empresa está sujeita com o objetivo de garantir segurança para o seu principal patrimônio que é a informação, (MAIA, 2013).

Organizações e entidades do governo investem bastante em segurança por meio de novas tecnologias: antivírus, firewall, proxy, sistemas para detectar intrusão, autenticação por biometria, entre outros. Esse investimento sai caro e pode ser completamente inútil se os funcionários que trabalham com essas tecnologias não forem treinados adequadamente.

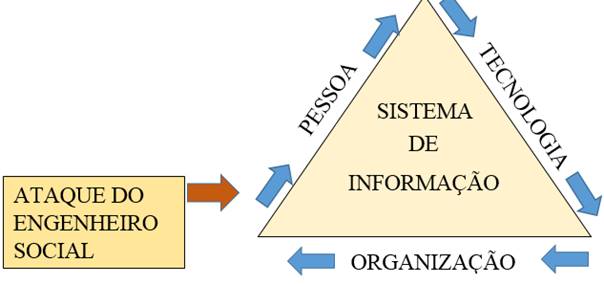

O alvo do engenheiro social são as informações, e as mesmas estão contidas nas organizações e nos sistemas de informação. Quem manipula as informações e os sistemas das empresas são pessoas, por esse motivo o ataque é feito em cima delas.

O que é Engenharia Social

De acordo com Cipoli (2012), engenharia social são práticas utilizadas para obter ingresso às informações importantes ou sigilosas em empresas ou sistemas por meio do engano ou exploração da confiança das pessoas. Para isso, o explorador pode se passar outra pessoa, assumir uma personalidade diferente, fingindo ser um profissional de certa área, dentre outras formas. É uma maneira de entrar nas empresas sem a necessitam da força bruta ou de erros em máquinas aproveitando da ingenuidade, credo, despreparo técnico e emocional, ou até mesmo confiança que as pessoas têm umas nas outras.

Por que atacar pessoas e não o sistema:

- Pessoas têm a tendência de acreditar;

- Pessoas querem ajudar;

- Pessoas são complacente, caridosas;

- Pessoas são fáceis de manipular...

Engenharia social entende-se a inabilidade das pessoas de se manterem atualizadas com diversas questões referentes a tecnologia da informação, apesar de não estarem cientes do valor da informática que eles exercem e, portanto, não tem preocupação em proteger essa informação. É importante frisar que, a engenharia social é aplicada em várias áreas da segurança da informação independente de sistemas computacionais, software e ou plataforma usada, e sabe-se que o elemento mais suscetível a falhas é o ser humano e não o sistema em si.

Para Cipoli (2012), as técnicas que os engenheiros sociais usam, consistem em obter informações confidenciais enganando os usuários de um certo sistema por meio de identificações falsas, aquisição de carisma e confiança da vítima. Um ataque de engenharia social pode utilizar de todos os meios de comunicação tendo-se destaque para ligações telefônicas, conversas diretas com a vítima, telegramas, e-mail e internet.

A seguir vemos algumas técnicas de Engenharia Social:

- Internet, redes sociais: a internet e as redes sociais são grandes fontes de informações e várias delas são retiradas das mesmas para a realização da abordagem sobre a vítima em questão. O engenheiro social usa dessas artimanhas para conhecer melhor sua vítima, inicia um estudo no site da empresa para melhor entendimento, faz pesquisas na internet e averigua as redes sociais onde é possível encontrar informações importantes dos funcionários da organização, qual sua função dentro da empresa, circulo de amizades, seu perfil em geral entre várias outras coisas.

- Lixo: poucas empresas verificam o que está sendo descartado e qual a forma é feita este descarte. O lixo pode ser uma fonte rica de informações.Já foram relatados vários casos de publicação na internet com esse tipo de ataque, informações coletadas no lixo que continham: nome de um empregado da empresa, números de telefones tanto pessoal como de clientes e fornecedores, senhas e até mesmo transações realizadas, entre outros, ou seja, este pode ser um dos primeiros passos para começar um ataque direcionado à empresa.

- Telefone: depois de coletar informações realizando análise com o lixo da empresa, ou através da internet e redes sociais ou até por informações adquiridas por terceiros, o ataque pode dar início com uma abordagem pelo telefone, podendo se passar por um funcionário da empresa, fornecedor ou terceiros. Nisso ele já sabe o nome da secretária, e-mail de alguns funcionários, nome de colaboradores da TI. Com uma simples ligação e passando por outra pessoa, de preferência que seja confiável aos olhos da vítima, fica mais tranquilo obter um acesso às informações que necessita a respeito da empresa.

- Abordagem pessoal: o engenheiro social faz uma visita na empresa alvo, podendo se passar por um cliente, parente do diretor, prestador de serviço, entre outros, usando de persuasão e a falta de treinamento dos funcionários, pode conseguir com facilidade convencer um segurança, secretária, recepcionista a liberar acesso às dependências da empresa e até mesmo no setor de TI. É uma abordagem arriscada, porém, muitos crackers já utilizaram e obtiveram sucesso contra a empresa.

- Falha humana: as pessoas possuem muitas vulnerabilidades e as mesmas são exploradas pelos engenheiros sociais como: confiança, medo, curiosidade, bondade, querer ajudar, culpa, ingenuidade, entre outros.

- Redes P2P (Peer-to-peer) : um tipo de arquitetura de computadores que permite compartilhar arquivos, serviços, entre vários computadores. O engenheiro social usa essa tecnologia para espalhar vírus, cavalos de troia e muitas outros lixos na rede, e de claro oferece ajuda para suas vítimas com a finalidade de enganá-las

- Engenharia Social Inversa: uma técnica que exige preparo e várias pesquisas para se alcançar o objetivo almejado. Nessa técnica os papeis são trocados. O explorador(engenheiro) finge ser uma autoridade, de maneira que os empregados da empresa terão confiança no mesmo e pedirão informações a ele até chegar ao objetivo do mesmo que é alcançar informações valiosas sem que ninguém perceba.

- Spyware: software de espionagem que monitora o computador sem que o usuário perceba.

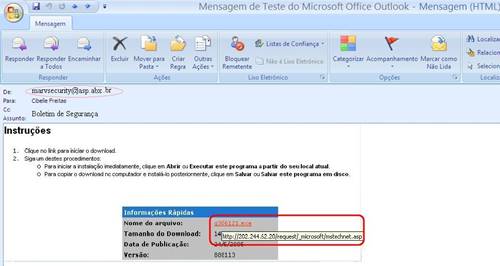

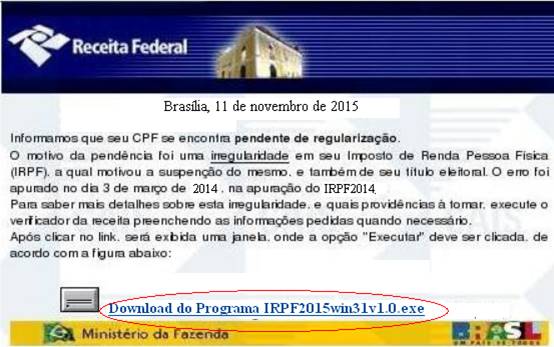

- Phishing: essa é uma das técnicas mais utilizadas para conseguir um acesso na rede alvo. O phishing é na íntegra é uma falsificação, e-mails são forjados e enviados a empresa com a intenção de fazer o usuário aceitar o e-mail e realizar operações solicitadas no mesmo. Casos comuns de Phishing: e-mails de supostos bancos, afirmando que a conta está irregular, o cartão sem limite, falando da existência de um novo software de segurança do banco que necessita ser instalado para que não aconteça o bloqueio de acesso, informações de irregularidades de CPF e ou imposto de renda se passando pela Receita Federal, entre outras inúmeras situações, como mostram asFiguras 2 e 3. A maior parte dos Phishings possuem algum anexo ou links nos e-mails que redirecionam para o modo almejado pelo cracker, como mostra a Tabela 1.

| TIPOS DE PHISHINGS MAIS UTILIZADOS | |

| ASSUNTO | CORPO DA MENSAGEM |

| Cartões virtuais | UOL, Voxcards, Musical Cards, etc. |

| SERASA e SPC | Débitos e restrições |

| Governo | CPF/CNPJ cancelados, problemas com imposto de renda ou eleições |

| Celebridades, fatos da mídia | Fotos e vídeos |

|

Relacionamentos |

Traição, convites para relacionamentos |

| Empresas de telefonia | Débitos, bloqueio, serviços |

| Antivírus | Atualizações |

| Lojas virtuai | Pedidos, débitos |

| Negócios | Solicitações de orçamentos, recibos |

| Promoções |

Vários |

| Programas | Novidades, ofertas |

A característica mas marcante de um engenheiro social é a sua boa aparência, bem apresentável, observador, fala bem, tem carisma e assim faz sua vítima entregar a informação voluntariamente.

A Engenharia Social tem como objetivo ganhar dinheiro roubando ou vendendo dados das vítimas, espionagem industrial, satisfação pessoal, por prazer.

Os principais tipos de engenheiros podem ser encontrados na Tabela 2.

| TIPOS DE ENGENHEIROS SOCIAIS | |

| Estudantes | Olhar e-mails das pessoas por hobby |

| Crachers / Hackers | Verificar sistemas de segurança, roubar informações |

| Representantes comerciais | Descobrir cadastros dos clientes, preços das mercadorias |

| Executivos | Saber os planos estratégicos de seu concorrente |

| Ex-funcionário | Sabotar a empresa por vingança |

| Contadores / Administradores | Roubar as finanças da empresa |

| Corretores de valores | Alterar dados para obter lucro com valores de ações |

| Enganadores | Conseguir informações contendo senhas e número de cartões |

| Stalkeador(espião) |

Sabotar planos militares |

| Terroristas | Encandear pânico pela rede e furtar dados para futuros ataques |

Para evitar a engenharia social dentro das empresas, as seguintes instruções devem ser seguidas por todos:

- Ficar atento com ligações que solicitem muitas informações via telefone ou e-mails de pessoas perguntando a respeito de funcionários e/ou outras informações internas da empresa.

- Não passar dados pessoais ou dados a respeito da sua empresa, incluindo a estrutura física.

- Não informar dados pessoais ou financeiros em e-mail e muita cautela ao responder e-mails com esses tipos solicitações, procurar sempre averiguar a veracidade da pessoa que enviou o e-mail. Com relação aos links enviados por e-mail, na dúvida, não clique no mesmo.

- Verificar a grafia do domínio solicitado na URL. Sites falsos costumam parecer idênticos a um original. Prestar atenção no está digitado no seu navegador

- Se não tem certeza da veracidade de uma solicitação via e-mail, entre em

- Ficar atento com e-mails cujo conteúdo contenha algo não solicitado por você, geralmente o mesmo possui um link mal intencionado ou um arquivo para ser executado.

- Não acessar conta bancária por meio de links contidos em e-mails. Digitar o endereço do site em seu navegador. Os e-mails com remetentes desconhecidos / ou duvidosas podem conter links que direcionem para páginas fraudulentas.

- E-mails com ofertas extraordinárias que circulam pela Internet, não dê credibilidade

- Atenção com os arquivos com extensões, anexados no email ".exe", ".zip" e ".scr"..

- Fazer uso de firewall e manter o antivírus atualizado.

Mendes (2004) afirma que, engenharia social pode ser evitada ao seguir algumas medidas como: educação e treinamento, conscientizando as pessoas sobre o valor da informação que elas possuem e modificam, seja ela de uso pessoal ou empresarial. Tendo um respaldo com a segurança física permitindo acesso nas dependências da empresa apenas às pessoas autorizadas, realizando o monitoramento de entrada e saída da empresa. Outro ponto importante seria ter uma política de segurança onde, se estabelece procedimentos que eliminem qualquer troca de senhas, criar senhas de difícil descobertas, entre outras. E por último deve-se ter um controle de aceso como mecanismos para esse fim dando poucos privilégios a usuários com a finalidade de que estes possam realizar suas tarefas. O controle de acesso pode também evitar que usuários sem devida permissão possam criar/remover/alterar contas e instalar softwares prejudiciais a organização.

Para se defender contra ameaças da engenharia social desenvolva uma estrutura de gerenciamento de segurança composta por três etapas:

- Desenvolver uma estrutura de gerenciamento de segurança: definir um conjunto de metas da segurança contra engenharia social e um grupo de funcionários responsáveis pelo cumprimento dessas metas.

- Avaliar e ter um gerenciamento do risco: ameaças semelhantes não apresentam o mesmo percentual de risco para empresas diferentes. É necessário avaliar cada uma das ameaças da engenharia social e verificar o perigo que representa para a sua empresa.

- Implementação de proteções contra engenharia social em sua diretiva de segurança: criar um conjunto de diretivas e métodos por escrito que incentivem , mostrem como os funcionários devam se portar com situações de abordagem como a engenharia social.

Como criar uma estrutura para gerenciar a segurança

Uma estrutura de gerenciamento de segurança mostra uma visão geral das possibilidades de ameaças da engenharia social à empresa e guarda funções nomeadas responsáveis pelo desenvolvimento de diretivas e procedimentos para minimizar as ameaças. Boa prática seria ter um grupo de pessoas que assuma as principais responsabilidades pelas seguintes funções de segurança:

- Promotor para segurança: um gerente , que possa transmitir autoridade necessária para garantir que todos os funcionários levem a questão da segurança a sério, e se previnam de acordo com as instruções passadas.

- Gerente de segurança: um gerente responsável por verificar o desenvolvimento e a manutenção de uma diretiva de segurança.

- Diretor de segurança de TI: pessoa responsável pela infra-estrutura de TI e de diretivas e procedimentos operacionais de segurança.

- Diretor de segurança nas instalações. Profissional responsável pelas instalações que e pelo desenvolvimento de diretivas e procedimentos operacionais de segurança do local.

- Diretor de conscientização da segurança. Um gerente, normalmente do departamento de recursos humanos ou de desenvolvimento de pessoas, que possa se responsabilizar comcretização e conscientização da segurança.

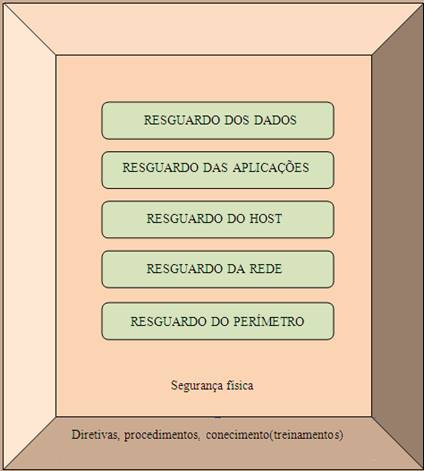

Modelo em camadas para prevenção

Não exite uma maneira totalmente eficaz, mas sabemos que a engenharia social age por níveis, então o modo de precaver deverá ser na defesa da profundidade de cada nível.

O modelo em camadas dessa defesa caracteriza soluções de segurança contra possíveis ataques, existem alguns pontos fracos que os engenheiros sociais podem usar para a tentativa de ataques no ambiente computacional.

Diretivas, procedimentos e conscientização: regras, normas para gerenciamento das áreas de segurança, e um programa de edução para deixar os funcionários cientes das regras.

Segurança física: é claro que para se ter uma quantidade de funcionários deste nível a empresa deverá ser de grande porte. Vale ressaltar que a informação da empresa pode ser o seu bem mais valioso, e a violação da mesma pode levar a empresa a falência.

Funcionário conscientizados e bem instruído é o maior passo para a segurança da sua empresa.

Dados:os dados da organização como, detalhes de contas, correspondência entre outros. É necessário se ter uma prevenção, incluir no planejamento de segurança, tanto informações em papel ( informação impressa), quanto no formato eletrônico.

Programas/Software: é necessário avaliar como os crackers na engenharia social podem adulterar os aplicativos, como e-mail ou mensagens instantâneas, utilizadas pelos usuários.

Host: para garantir a segurança dos usuário contra ataques diretos em seus computadores, é necessário definir orientações sobre os aplicativos utilizados na empresa, como realizar o gerenciamento de segurança, como por exemplo: identificação de usuários e senhas, (host são computadores e servidores usados na empresa).

Rede interna: é o canal por onde os computadores da empresa se comunicam. A mesma pode ser local, sem fio ou de longa distância (WAN). A rede interna não se limita apenas nas dependências das empresas mais, houve um aumento na popularização do trabalho em casa , nos celulares, notebooks, entre outros. Com isso se torna essencial que o usuário compreenda as formas de se trabalhar com segurança em qualquer ambiente de rede.

O ponto de contato entre as redes internas e redes externas: (perímetro), os engenheiros sociais tentam infringir o perímetro para dar início ao ataques sobre os dados, programas e host por meio da rede interna. Isso pode através da internet ou redes que pertenças a parceiros da organização.

Esse modelo não é específico contra projeção da engenharia social, mas cada uma dessas camadas deve contar com defesas contra a engenharia social. Quando se é projetado defesas, o modelo de defesa em profundidade ajuda a visualizar as possíveis ameaças da organização.

Desenvolver uma PSI para empresa

Estabelecer diretrizes que permitam aos colaboradores e clientes da empresa, seguirem os padrões de comportamento relacionados à segurança da informação adequados às necessidades de negócio e de proteção legal da empresa e do indivíduo. Dar definição de normas e procedimentos específicos de segurança da informação, bem como a concretização de controles e processos para seu atendimento. Preservar as informações da organização quanto à:

- Integridade: garantia de que a informação seja mantida em seu estado original, visando protegê-la, na guarda ou transmissão, contra alterações indevidas, intencionais ou acidentais.

- Confidencialidade: garantia de que o acesso à informação seja obtido somente por pessoas autorizadas.

- Disponibilidade: garantia de que os usuários autorizados obtenham acesso à informação e aos ativos correspondentes sempre que necessário.

As diretrizes estabelecidas deverão ser cumpridas por todos os colaboradores em geral, ou seja, aplicando- se a mesma regra para os prestadores de serviço e deve abranger as informações em qualquer ambiente da organização e suporte.

A engenharia social é uma técnica que explora as fraquezas humanas e sociais, em vez de explorar a tecnologia, pelo fato de encontrar várias vulnerabilidades no mesmo. Com várias técnicas e astúcias o engenheiros sociais podem conseguir roubar dados de grande valor para a empresa, podendo levar a mesma até a ruína, dependendo da informação que for roubada.

Como o foco é o ser humano, a empresa necessita cada vez mais investir além da segura física e lógica em: treinamentos, tipos deconscientizaçõespara cada um de seus funcionários, procedimentos a seremseguidos, fazer uso de senhas fortes, entre outros.

A melhor maneira de se ver longe dos ataques da engenharia social éprevenindo-se, pois esse tipo de ataque pode acontecer com qualquer um.

Bibliografia

- CIPOLI, Pedro. “O que é engenharia social?”. mar. 2012.

- MAIA, Marco Aurélio. O que é segurança da informação.

http://segurancadainformacao.modulo.com.br/seguranca-da-informacao - MANOEL, Sérgio da Silva. Governança de segurança da informação: como criar oportunidade para seu negócio. Rio de Janeiro: Brasport, 2014.

- MANN, Ian. “Engenharia Social”. Ed. Blucher – 1° edição – 2011.

- MENDES, Antônio da S. Filho. Entendendo e Evitando a Engenharia Social: protegendo Sistemas e Informações. Revista Espaço Acadêmico N°43 dez. 2004 - Mensal-ISSN1519. 6186 (Ano IV).