A política de segurança da informação deve estar descrita em um documento formal que oriente a organização de forma clara e resumida sobre as diretrizes a serem seguidas de acordo com os requisitos de negócio da mesma. Neste contexto, neste artigo veremos de forma resumida como as normas de segurança ISO/IEC podem ser aplicadas à administração de bancos de dados SQL Server.

Em que situação este tema é útil:

Dada a abrangência das normas de segurança ISO/IEC, este artigo é útil a diversos profissionais e organizações que utilizam o SQL Server como gerenciador de banco de dados e desejam manter seus ambientes de bancos de dados seguros.

Resumo DevMan:

Estudaremos neste artigo

os diversos mecanismos de segurança presentes no SQL Server e como utilizá-los

para atender a padrões de segurança internacionais descritos em normas como a

NBR 17799.

Autores: Giuliano B. Cardoso e Ricardo Moraes

Nos dias atuais, os negócios estão cada vez mais dependentes das tecnologias e estas precisam garantir que a informação utilizada esteja segura, respeitando os níveis de prioridade e necessidade de cada empresa. A segurança da informação está associada à proteção existente sobre os dados de uma determinada empresa ou pessoa, e por este motivo é um dos assuntos que possui mais relevância em praticamente todas as organizações que oferecem produtos e serviços em tecnologia da informação.

Para entender melhor a segurança da informação, é importante ter em mente seus atributos básicos, que segundo os padrões internacionais (ISO/IEC 17799:2005) são:

· Confidencialidade: É a capacidade de um sistema de permitir que algum usuário acesse determinadas informações ao mesmo tempo em que impede que outros, não autorizados, as vejam;

· Integridade: Propriedade que garante que a informação manipulada mantenha todas as características originais estabelecidas pelo proprietário da informação, incluindo controle de mudanças e garantia do seu ciclo de vida (nascimento, manutenção e destruição);

· Disponibilidade: Propriedade que garante que a informação esteja sempre disponível para o uso legítimo, ou seja, para aqueles usuários autorizados pelo proprietário da informação;

· Irretratabilidade: Propriedade que garante a impossibilidade de negar a autoria em relação a uma informação.

Neste artigo abordaremos em detalhes a aplicação destes atributos básicos sob a ótica de banco de dados na plataforma SQL Server. No entanto, salientamos que a aplicação destes atributos não se limita apenas a bancos de dados e que a abrangência deste assunto contém diversos pontos que ultrapassam o escopo deste artigo. Assim, caso tenha interesse em obter mais informações, consulte as normas utilizadas como referência.

Política de Segurança da Informação

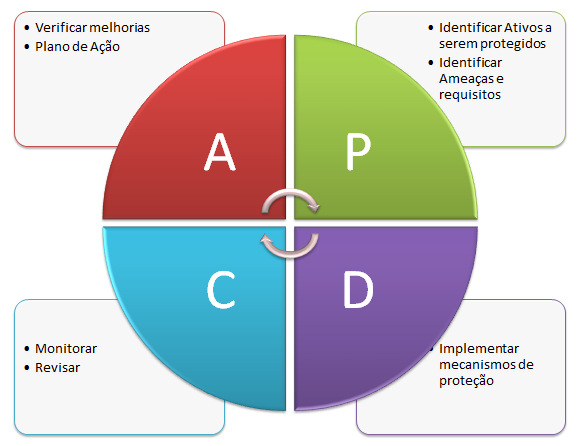

A implementação de uma política de segurança da informação segue o modelo do ciclo PDCA (ou ciclo de Deming), onde temos quatro passos:

· Planejar (Plan): Neste passo devemos identificar os ativos a serem protegidos através da análise de riscos (ver Nota DevMan 1);

· Realizar (Do): Uma vez definido os ativos a serem protegidos, bem como as ameaças, devemos colocar em ação o planejamento realizado e aplicar os mecanismos necessários para atender os requisitos de proteção identificados;

· Verificar (Check): Após a implementação do plano através do passo anterior, devemos monitorar se o plano está sendo seguido e se necessita ser revisado;

· Agir (Act): Após a monitoração e revisão, é necessário ter um plano de ação para reiniciar o ciclo e planejar mudanças na política estabelecida no plano anterior.

Consiste em verificar e minimizar a possibilidade de acontecimentos não esperados que possam afetar o negócio.

A Figura 1 apresenta o ciclo de Deming aplicado à segurança da informação.

Figura 1. Ciclo PDCA aplicado a segurança da informação.

A política de segurança da informação deve estar descrita em um documento formal e devem ser informados claramente os procedimentos e responsabilidades para manter a informação segura.

Os itens a seguir apresentam uma sugestão de tópicos para a confecção de um documento que descreve a política de segurança da informação:

· Definição: Este tópico deve conter o resumo das metas e escopo, bem como a importância da segurança da informação como um mecanismo que viabiliza o compartilhamento das informações;

· Declaração: Apresentação do comprometimento da alta direção apoiando as metas estabelecidas no âmbito da segurança da informação;

· Estrutura dos Controles: Apresenta as etapas para o estabelecimento de controles (Físico: portas, catracas, blindagem, etc.; Lógico: sistemas biométricos, firewalls, cartões inteligentes) e o objetivo de cada um destes, bem como a maneira como é realizada a análise e o gerenciamento de riscos;

· Conformidade com a Legislação: Descreve quais leis ou princípios regulatórios vigentes regem alguns controles;

· Treinamento: Deve conter o plano de treinamento em Segurança da Informação;

· Gestão de Continuidade de Negócio: Apresenta o conjunto de estratégias e procedimentos que visam garantir que não haverá interrupção das atividades do negócio;

· Consequências das Violações: Informa as consequências da violação da política;

· Definição das responsabilidades: Visa designar responsabilidades sobre cada ativo e pelo cumprimento de processos de segurança da informação;

· Referências: Apresentam os documentos que apoiam a política estabelecida, objetivando alcançar a conscientização dos colaboradores de uma determinada organização.

É necessário divulgar constantemente a política visando ter uma implementação realista e respeitada, bem como divulgar as revisões periódicas, uma vez que ao longo do tempo algumas normas ou procedimentos podem perder o sentido e novas ameaças podem surgir.

Análise de Riscos

O objetivo da análise de riscos é identificar e avaliar os riscos e ameaças direcionados ao departamento de TI. Este artigo expõe de forma resumida os passos mínimos para uma avaliação de riscos seguindo a norma ISO/IEC17799:2005. Isto inclui:

1. Avaliação dos Riscos, conforme os objetivos estratégicos da organização;

2. Normas e regulamentações, conforme a legislação vigente;

3. Princípios e objetivos de negócio inerentes ao apoio das operações da organização.

Uma vez encontrados os requisitos, precisamos identificar o ativo a ser protegido e de qual ameaça. Em seguida devemos avaliar os seguintes itens:

· Probabilidade: Qual a probabilidade da ameaça ser concretizada? Exemplo: Podemos ter um requisito de continuidade de negócios que nos obrigue a precaver contra terremotos, porém, não é sábio investir esforços para atender a este requisito se nosso Data Center estiver localizado no Brasil, uma vez que a probabilidade de terremotos neste país é muito baixa;

· Impacto: Qual é o dano ao negócio caso a ameaça seja concretizada? Exemplo: Caso haja uma invasão que possibilite leitura ao nosso banco de dados de gestão de ativos de TI, o impacto é muito menor que uma invasão a um Data Warehouse da organização;

· Exposição: O quanto a organização está “aberta” a este risco? Exemplo: Uma empresa de comércio eletrônico está mais exposta a invasões via internet que uma empresa que não comercializa seus produtos via internet. ...