O artigo mostra o cenário atual da Internet e suas ameaças em uma visão onde as redes sociais são usadas para obter informações que podem traçar o perfil da vítima que será atacada. O artigo também foca nos cuidados necessários que devem ser tomados para evitar este tipo de situação.

Em que situação o tema útil:

O tema é útil para todos os usuários de Internet que utilizam redes sociais, para empresas que planejam implementar um treinamento básico de segurança para seus funcionários e para profissionais de TI que desejam entender como a engenharia social pode usar as redes sociais para obter informações de um usuário.

Resumo DevMan:

Este artigo mostra as principais áreas em que a engenharia social pode ser usada neste novo contexto da Internet e seus recursos sociais. O artigo expõe alguns cenários reais onde o uso da engenharia social foi capaz de burlar recursos tecnológicos de segurança e também mostra como as pessoas devem se preparar para lidar com situações semelhantes.

Em tempos que a Internet tornou-se um fenômeno de uso em todo o mundo e no Brasil se proliferou pelas diversas classes sociais, a participação de pessoas de todas as idades em redes sociais é algo crescente. A exposição dos usuários à Internet saiu dos computadores e foi para os dispositivos móveis, fazendo com isso que o usuário sempre esteja conectado de alguma forma.

Ao passo que tal avanço traz uma série de benefícios, é fato também afirmar que uma série de novos riscos é introduzida por este cenário. Assim, a engenharia social, que durante muito tempo ganhou destaque pela persuasão através do contato físico, passa a ter um novo mecanismo de exploração. Neste contexto, este artigo mostra as principais áreas em que a engenharia social pode ser usada neste novo contexto da Internet e seus recursos sociais.

Entendendo o problema

A técnica de engenharia social vem sendo utilizada de forma criativa por uma diversa gama de hackers e organizações criminosas que procuram explorar o ponto mais fraco da cadeia de segurança: o ser humano. O foco da engenharia social é persuadir a vítima de forma a convencê-la a tomar uma determinada ação. Ao executar tal ação o usuário poderá estar expondo uma vulnerabilidade que mais tarde será explorada pelo criminoso que iniciou tal ataque.

A engenharia social não está diretamente relacionada ao uso de tecnologia para ser realizada com sucesso, na realidade o uso mais tradicional de engenharia social é basicamente a conversa. Um exemplo clássico disso é o simples fato de pegar o telefone e ligar para alguém dentro da empresa fingindo ser membro do departamento de TI e requisitando dados pessoais para fins de auditoria no ambiente.

Nos últimos anos a engenharia social vem ganhando novas formas de exploração e cada vez mais o nível de sofisticação dos ataques é aprimorado. Um caso recente (Abril de 2011) de engenharia social que ganhou manchetes foi o caso da RSA (divisão de segurança da EMC). Neste caso um funcionário da empresa recebeu um e-mail cujo assunto dizia “2011 Recruitment Plan” (Plano de Recrutamento 2011). Apesar de a tecnologia ter funcionado em prol do bem neste caso (pois o e-mail caiu direto na caixa de lixo eletrônico), o funcionário retirou o e-mail da caixa de lixo eletrônico e colocou de volta na caixa de entrada. Ele achou que o e-mail caiu nesta pasta por engano, devido ao fato do e-mail ter um teor tão original e parecer válido. Neste e-mail havia um arquivo do Excel anexado com um arquivo Adobe Flash embutido que explorava um “Zero Day” (CVE 20110609) – veja a Nota DevMan 1. Note que uma simples ação do usuário colocou toda a empresa em risco e trouxe uma série de efeitos negativos para a mesma.

Um Zero Day é uma ameaça (threat) que tenta explorar uma vulnerabilidade que não é conhecida.

Este tipo de problema mostra a fragilidade dos usuários e prova que não adianta investir milhões em tecnologia se o corpo de funcionários da empresa não está adequadamente treinado do ponto de vista de conceitos básicos de segurança e como lidar com ameaças em potencial. Porém, é importante salientar que atualmente os usuários não estão apenas expostos a estes riscos vindos via e-mail, telefone ou até mesmo durante um bate papo informal no corredor da empresa, o risco ainda é maior quando usuários começam a usar redes sociais para compartilhar seus costumes.

Os Riscos das Redes Sociais

Não há como negar que as redes sociais vêm revolucionando as comunicações entre empresas e consumidores, mais ainda, está mudando a forma com que as pessoas interagem com os amigos e família de uma forma geral. Entretanto, assim como toda ferramenta que é criada para uma determinada finalidade, pode também se tornar uma arma contra o próprio usuário, caso não seja manuseada com responsabilidade. O que é possível notar é que as redes sociais estão cada vez mais sendo usadas para obtenção de informações de usuários para diversos fins, entre eles podemos citar comprometimento da privacidade, estabelecer perfil para fins maliciosos, obter informações de preferências (restaurante onde almoça, lugares que frequenta, etc.) e localização geográfica.

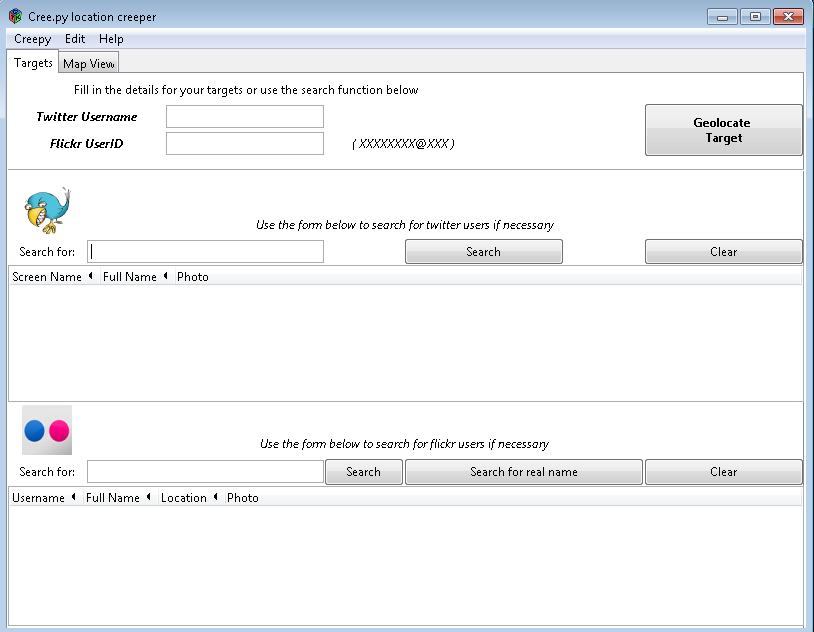

Existem diversos programas na Internet já disponíveis para facilmente criar um perfil do usuário baseado nas localidades de onde ele frequenta (devido a serviços de localização como o Foursquare), rotinas e hábitos mais comuns (informação que pode ser obtida através dos posts do Twitter) até mesmo, em alguns casos extremos, obtenção de informações pessoais (como data de nascimento e telefone), através de redes sociais como o Facebook. Um exemplo de uma ferramenta que pode ser usada para obter maiores informações de usuários do Twitter é o Cree.py (http://ilektrojohn.github.com/creepy/), apresentado na Figura 1.

Figura 1. Interface do Cree.py

Com essa ferramenta você pode encontrar informações geográficas de onde está o usuário e os locais de onde ele efetuou o acesso (de onde ele “Tuitou”). Com isso é possível construir um mapa das localidades comumente frequentadas pelo usuário. Tendo posse destas informações, um criminoso terá uma área de atuação muito mais focada, pois ele conhecerá os passos da sua vítima e poderá planejar como e onde atacar.

Um número importante a ser citado vem do Relatório de Inteligência de Segurança da Microsoft (Volume 10). Nele é informado que o ataque do tipo “Phishing” (que é um ataque que utiliza o correio eletrônico para enviar uma mensagem falsa, porém com assunto e formato que parecem ser de uma origem confiável) usando redes sociais cresceu de 8.3% em Janeiro de 2010 para 84.5% em Dezembro de 2010. Em suma, isso demonstra que usuários ficam mais vulneráveis a ataques desta natureza vindo de origem que eles confiam, como o ciclo de amigos das redes sociais que eles frequentam. Muitos destes ataques visam à obtenção do nome do usuário e senha.

Uso da Engenharia Social em Ataques

Durante muito tempo o termo “Engenharia Social” foi sinônimo exclusivamente de ações envolvendo o ato de ludibriar pessoas através de conversas por telefone ou pessoalmente. Apesar destes vetores de ataque ainda serem usados na engenharia social, outras formas de explorar as fraquezas humanas vêm crescendo a cada dia. Trata-se dos ataques eletrônicos com uso de conceitos de engenharia social.

Conforme citado no início deste artigo, o envio de e-mail falso com teor verdadeiro para atiçar a curiosidade do usuário e fazer com que o mesmo execute uma ação, que por sua vez pode ser um simples clique, é o um ataque crescente.

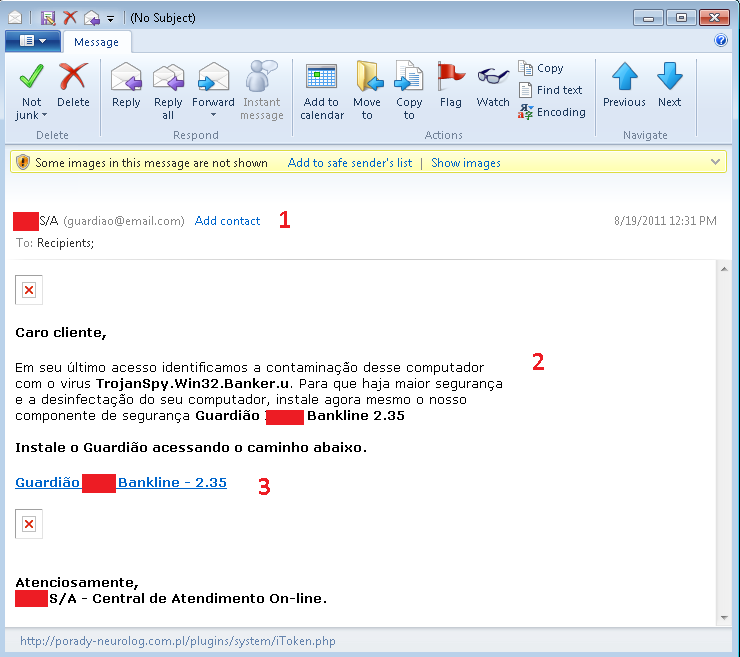

Os ataques do tipo Phishing, por exemplo, tentam usar da engenharia social para ludibriar o usuário afirmando que no seu último acesso à conta bancária foi detectado um vírus, sugerindo o download de uma solução para curar este vírus, conforme mostra a Figura 2.

Figura 2. Um e-mail falso com a tentativa de ludibriar o usuário.

No e-mail mostrado na Figura 2 existem três áreas onde é possível identificar a farsa:

· O endereço de origem do e-mail geralmente vem de um domínio que não é o do banco em questão;

· O corpo do e-mail geralmente sugere algo que não está em acordo com as normas de segurança do banco que você frequenta;

· O link para download da solução sugerida redireciona para uma URL que não tem nada haver com o banco onde você tem conta (ver barra de status na parte inferior da tela).

Uma outra forma de usar engenharia social para propagar malware é através do ato de inserir o malware em um drive USB e entregar este USB para alguém. O usuário que recebe um drive USB geralmente insere no computador sem muitos cuidados, e se este computador estiver com o sistema operacional Windows e a característica de Autorun estiver habilitada, então uma janela automaticamente aparecerá para que o usuário abra o conteúdo do drive USB. Neste momento uma série de ações podem ser executadas em background para comprometer a máquina do usuário.

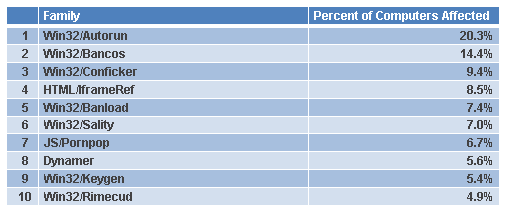

Este tipo de ataque (com uso do recurso de Autorun) é crescente no Brasil. De acordo com o Relatório de Inteligência de Segurança da Microsoft (Volume 10), a família de ameaça que predominou no Brasil em 2010 foi o Win32/Autorun, detendo 20.3% dos computadores afetados, conforme mostra a Tabela 1.

Tabela 1: Relatório de Famílias de Malwares que prevaleceram no Brasil em 2010.

Isso mostra justamente que os usuários apenas seguem instruções que veem na tela, sem de fato atentar quanto aos riscos em potencial que tal ação pode ter. Muito disso dar-se devido à falta de informação e do conhecimento básico das premissas de segurança.

Preparando sua Empresa para lidar com estas Ameaças

Um funcionário de uma empresa hoje em dia está exposto a um mundo virtual que é imenso, e assim como em um mundo real, este mundo está cheio de riscos. Por este motivo, é importante conscientizar todos os funcionários acerca de tais riscos e como prevenir-se.

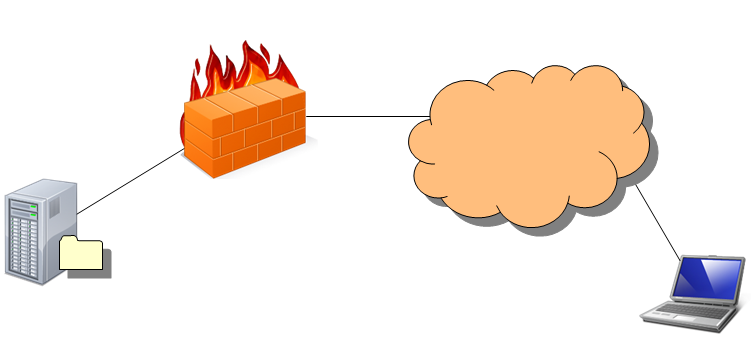

Estes riscos ficam ainda maiores quando se sabe que muitas vezes o funcionário utiliza seu computador pessoal para acessar dados da empresa. Isso pode expor a empresa a uma série de riscos caso o acesso remoto não seja feito de forma controlada. Em alguns cenários é possível destacar também o acesso feito através de computadores de terceiros. Como por exemplo, o colaborador que está em viagem, sem seu laptop, mas precisa enviar um e-mail para a empresa. Geralmente neste tipo de situação é comum que ele procure um computador no Hotel que está hospedado ou em uma Lan House nas proximidades onde se encontra. Os riscos de inserir suas credenciais neste computador são altos, pois não se sabe a procedência do mesmo. Muitas pessoas inclusive usam tais computadores para fazerem acesso às redes sociais e atualizar o status (informando onde está e o que está fazendo). Um típico cenário de acesso remoto é mostrado na Figura 3. Neste cenário o usuário remoto está se conectando aos recursos da rede interna via VPN, que por sua vez é um método mais seguro.

Figura 3. Típico cenário de acesso remoto através de VPN.

Acima de tudo, é importante lembrar que mesmo que todos os controles de segurança e toda tecnologia cabível para tal ambiente estejam implementadas, no final é o usuário que tem o controle de tomar a decisão do que fazer. Lembre-se, muitas vezes basta um clique para comprometer todo o sistema.

É justamente por saber que o ser humano é o elo mais fraco da cadeia de segurança que o investimento em treinamento básico de segurança para todos é vital para as empresas hoje em dia. Portanto, todas as empresas hoje em dia precisam investir no chamado “Security Awareness Training” (Treinamento de Conhecimento de Segurança). Trata-se de um treinamento onde se traz ao conhecimento de todos os principais termos relacionados à segurança, incluindo:

· Definição de terminologias (malware, adware, etc.);

· Cuidados ao usar Redes Sociais;

· Conhecimento básico de Engenharia Social;

· Cuidados físicos no ambiente de trabalho;

· Cuidados com mídias removíveis;

· Uso dos recursos da empresa (laptops) durante viagens e acesso remoto.

É importante também salientar que tal treinamento precisa estar dentro do cronograma de treinamentos obrigatórios da empresa. Ou seja, o departamento de recursos humanos precisa exigir que tal treinamento seja feito e atualizado todo ano. Além disso, é importante que exista uma equipe de especialistas que atualize o treinamento todo ano, até mesmo porque novas tecnologias vão surgir e com isso também vão surgir novos riscos. O treinamento precisa cobrir assuntos da atualidade para que tenha de fato valor para o funcionário. Por sua vez, os funcionários precisam fazer o treinamento e assinar atestando que fizeram tal treinamento. A assinatura confirmando o treinamento é vital para que fique registrado que o funcionário fez o treinamento. Isso é importante para fins legais, ou seja, se um dia o funcionário infringir o código de conduta da empresa através da violação de algo que foi repassado no treinamento, ele não terá o argumento de dizer que não foi treinado naquele assunto.

No final deste artigo, na seção de Links, você encontrará um link para um artigo que pode ser usado como base para criação de um “Security Awareness Training”.

E você, o que pode fazer?

Independente da empresa em que você trabalha ter ou não um programa de treinamento básico de segurança da informação, você deve proteger-se e ficar alerta quanto aos riscos expostos neste artigo. Segue abaixo as dez principais dicas para você se proteger de tais riscos:

· Assegure que as configurações de privacidade do seu perfil nas redes sociais que você utiliza estão configuradas de tal forma que informações pessoais não vazem para pessoas que você não confia;

· Se você usa serviços de localização (como o Foursquare), NUNCA faça o “check in” na sua residência ou em residências de parentes e amigos. Isso pode expor seu endereço ou os endereços de outros para todos na Internet;

· Se você usa serviços de localização para exercícios físicos (como o RunKeeper ou Endomondo), assegure que o mapa de onde você faz suas atividades físicas não é exposta para todos. Mantenha o mapa em sigilo apenas para as outras pessoas que fazem atividade física com você;

· Ao postar seu status em sites de relacionamento ou serviços como o Twitter, procure não revelar informações confidenciais, mesmo que esteja passando por um momento que precise desabafar. Muitas vezes os usuários ficam mais vulneráveis a continuar liberando mais e mais informações ao seu respeito em momentos como esse;

· Ao acessar sites de redes de relacionamento procure sempre usar a versão segura de acesso ao site com uso de HTTPS. Muitos sites já alternam automaticamente para HTTPS mesmo quando você não digita. Fique atento a isso e procure navegar sempre de forma segura. A não navegação de forma segura expõe sua navegação a um potencial ataque de captura de sessão (session hijack). Veja exemplo do firesheep nos Links ao final deste artigo;

· Evite usar computadores públicos, porém, se for usar, assegure que o computador tem um antivírus atualizado e que as informações do browser são apagadas após você finalizar a sessão;

· Ao usar redes wireless públicas, procure não entrar em sites que por ventura exponham dados sigilosos ao seu respeito. Procure apenas navegar em páginas que não comprometam sua privacidade enquanto conectado em locais públicos;

· Mantenha seu computador pessoal sempre atualizado do ponto de vista do sistema operacional e aplicações;

· Mantenha seu computador pessoal sempre com um antivírus atualizado e com uma solução de firewall pessoal habilitada;

· Nunca compartilhe suas credenciais (usuário e senha) de nenhum serviço online.

Conclusão

Neste artigo abordamos um pouco sobre os riscos envolvendo engenharia social nos dias de hoje e como as redes sociais podem ser utilizadas para obtenção de informação durante a preparação para um ataque. O artigo também mostrou outros vetores de exploração de engenharia social, como é o caso do uso de unidades removíveis (USB) e o crescente uso deste tipo de ataque no Brasil. Podemos concluir que a melhor forma de preparar-se para este novo mundo de ameaças online é nos munirmos de conhecimento acerca dos riscos e ensinar aos demais como lidar com tais situações. Sempre ensinando que o elo mais fraco da cadeia de segurança é o ser humano.

Caso de Brecha

da RSA

http://blogs.gartner.com/avivah-litan/2011/04/01/rsa-securid-attack-details-unveiled-they-should-have-known-better

Vulnerabilidade

Explorada no ataque contra RSA

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2011-0609

Microsoft SIR

(Security Intelligence Report)

http://www.microsoft.com/security/sir/threat/default.aspx?!brazil_d

Informações

sobre o Autorun

http://www.microsoft.com/security/portal/Threat/Encyclopedia/Entry.aspx?Name=Win32/Autorun

Security

Awareness Training

http://blogs.technet.com/b/yuridiogenes/archive/2011/07/06/security-awareness-training-why-is-this-so-important-nowadays.aspx

Demonstração do

uso do Firesheep para fazer Session Hijack

http://www.metacafe.com/watch/5472570/session_hijacking_with_firesheep/